Under denna vecka upptäcktes säkerhetshålen Spectre och Meltdown som först troddes vara exklusiva för Intel-processorer, men så är inte fallet.

Under förra året upptäcktes två mycket allvarliga säkerhetsproblem av Googles Projekt Zero-team. Dessa gjordes offentliga tidigare denna vecka efter att information läckt ut. Problemen skulle egentligen inte ha gjorts offentliga förren den 9 januari, men gick inte längre att hålla hemliga.

De två säkerhetsproblemen har delats upp i variant 1, 2 och 3 där varianterna 1 och 2 fått namnet “Spectre” och variant 3 kallas för “Meltdown“. Från början antogs det att dessa säkerhetshål endast fanns hos Intel-processorer, men det visar sig nu att dessa även finns hos processorer från AMD och ARM.

Säkerhetshålen i processorerna öppnar upp en risk för att illasinnade personer och/eller program får tillgång till processorernas virtuella minne. Detta i sin tur kan ge dessa åtkomst till information som tillfälligt lagras där, så som lösenord eller säkerhetsnycklar.

Personerna bakom upptäckten av säkerhetsproblemen märkte även att hackare kan utnyttja spekulativt utförande (Speculative execution) för att få tillgång till information på systemets minne som annars skulle ha varit oåtkomligt. Tester har även visat att användare av virtuella maskiner kan attackera den fysiska värdmaskinen och få läs- och skrivrättigheter på andra virtuella maskiner på samma värddator.

Using #Meltdown to steal passwords in real time #intelbug #kaiser #kpti /cc @mlqxyz @lavados @StefanMangard @yuvalyarom https://t.co/gX4CxfL1Ax pic.twitter.com/JbEvQSQraP

— Michael Schwarz (@misc0110) January 4, 2018

Inte bara Intel som påverkats

Googles team har gått ut med att det inte bara är Intel-processorer som påverkas av dessa säkerhetshål. Även processorer från AMD och ARM ligger i riskzonen, även om det är i en mindre utsträckning.

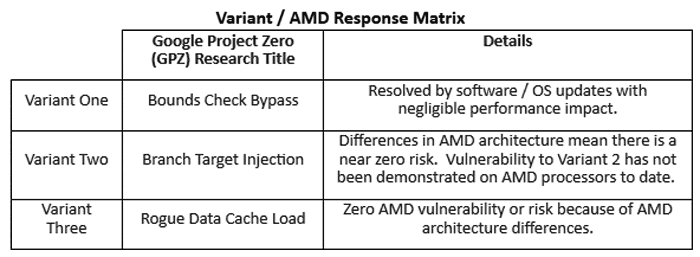

AMD har publicerat ett uttalande angående läget med Meltdown, Spectre och AMD-processorer. Variant 1 (Spectre) kan enligt AMD åtgärdas med uppdateringar till operativsystemet. Dessa ska leda till en nästintill omärkbar skillnad i prestanda.

Variant 2 menar AMD att det finns nästintill ingen risk för hos deras processorer tack vare deras arkitekturuppbyggnad.

Variant 3 (Meltdown) ska inte alls vara en säkerhetsrisk för AMD-processorer enligt AMD själva.

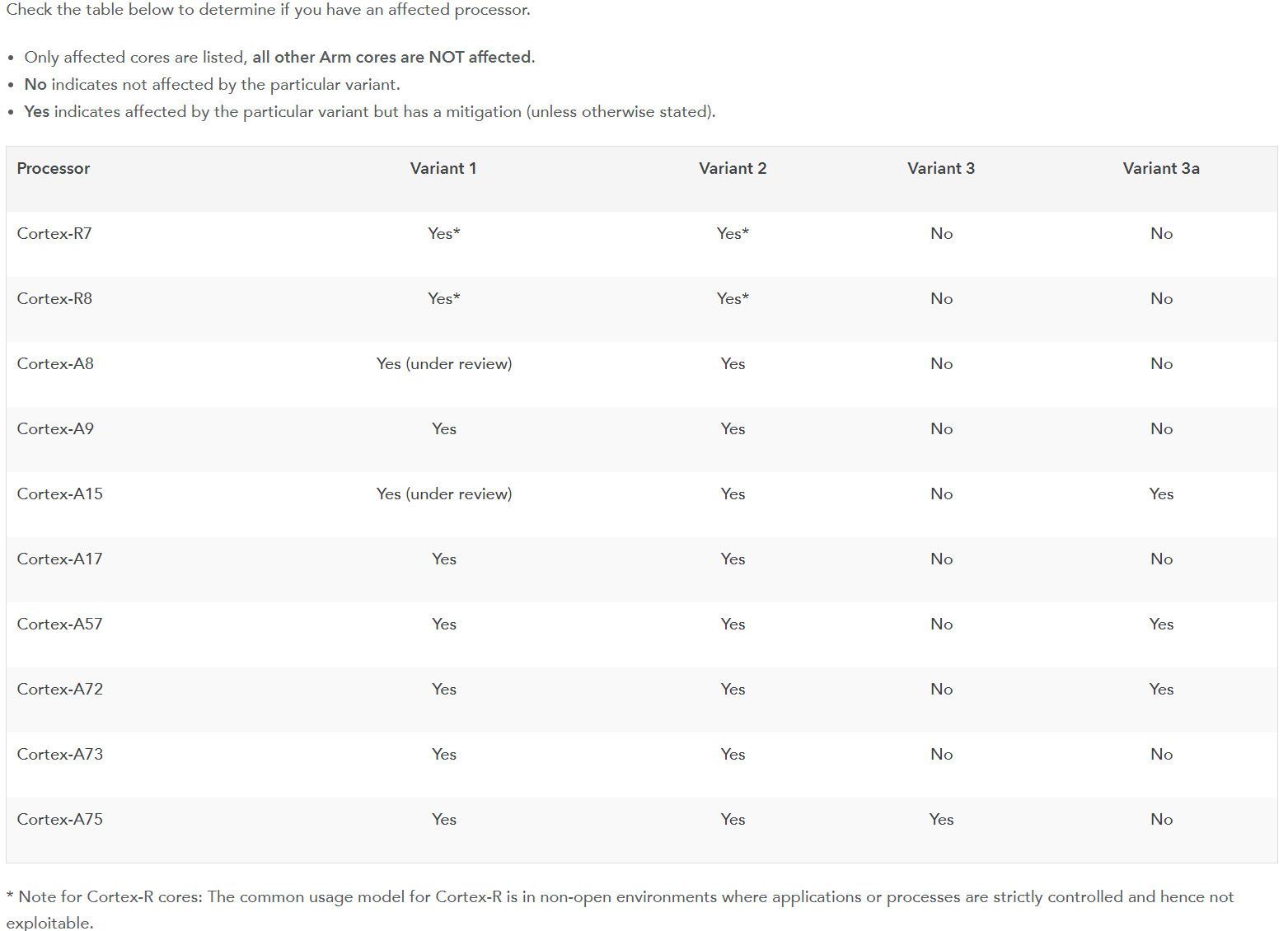

Även ARM har publicerat en bloggpost där man går igenom vilka processorer från tillverkaren som ligger i riskzonen och för vilken variant det handlar om:

I bloggposten går ARM även igenom vad användare av dessa specifika processorer kan göra för att vidta åtgärder som kan vara till hjälp för deras säkerhet. Här kan vi se att samtliga listade modeller är i riskzonen för Spectre variant 1 och 2. Medans betydligt färre är öppna för Meltdown.

Lösningar kan drastiskt sänka prestanda

Microsoft har redan lanserat en uppdatering till Windows 10 som på mjukvarunivå ska åtgärda Meltdown. Denna finns tillgänglig genom Windows Update eller via Microsofts hemsida. Microsoft har dock vid skrivande stund inte lagt fram någon lösning för Spectre. Detta på grund av att dessa problem i sig är svårare att åtgärda, samt svårare för hackers att utnyttja än vad Meltdown är.

Microsoft har även påpekat att användare kan komma att behöva uppdateringar direkt från processortillverkarna för att vara helt säkra. Man säger även att man har märkt av en prestandaskillnad, men att prestandaskillnaden kan vara så pass liten att de flesta konsumenter inte märker av den. Det beror på vilken processor från vilken tillverkare man använder. Samt vad för typ av belastning den utsätts för.

Microsoft nämner även att en blandning av vissa antivirus-program och den säkerhetsuppdatering som släpptes nyligen kan resultera i datorer som inte går att starta.

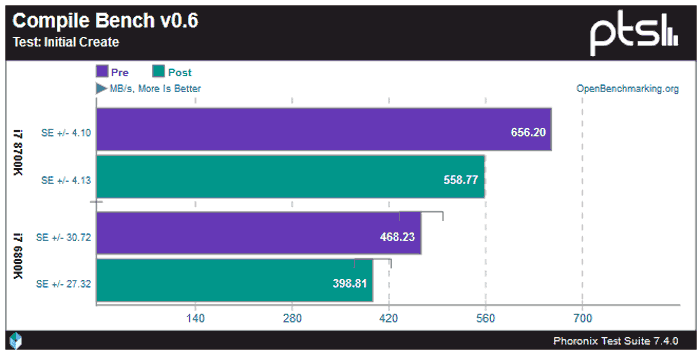

För operativsystemet Linux har det även där rullats ut säkerhetsuppdateringar som siktar på att åtgärda farorna med Spectre och Meltdown. Hemsidan Phoronix testade vad för skillnad i prestanda användare kan förvänta sig efter uppdateringen och resultaten finns att läsa på deras hemsida.

Phoronix genomförde sina tester med en Intel Core i7-8700K samt ett annat system utrustat med en Core i7-6800K och som ovanstående bild visar så kan vissa arbetsuppgifter märka av en väsentlig prestandaskillnad efter uppdateringen.

Dock verkar det som att vanlig spelprestanda (enligt Phoronix tester) är relativt oberörd av uppdateringen.

Fler tester har även utförts av Apple, Amazon och Google där den generella uppfattningen av de säkerhetsuppdateringar som lanserats är att dessa inte kommer att resultera i någon större prestandaskillnad när det gäller spelande eller kontorsarbete.

Intel kände till problemen innan lanseringen av Coffee Lake

Googles team upplyste tillverkarna om dessa problem i juni 2017. Vilket betyder att Intel kände till det som idag kallas för Spectre och Meltdown flera månader innan lanseringen av processorarkitekturen Coffee Lake.

Ifall det hade funnits tillräckligt med tid för Intel att åtgärda, eller åtminstone minimera problemen innan man släppte lös Coffee Lake går dock endast att spekulera om.

En säkerhetsforskare påpekar att Intels kännedom kring dessa säkerhetsproblem innan lanseringen av Coffee Lake kan bli ett problem om användare av den åttonde generationens Core-processorer väljer att gå ihop och lämna in en stämningsansökan mot Intel.

Intel released Coffee Lake despite knowing that it was vulnerable *at launch*.

That might impact Intel liability.— Longhorn (@never_released) January 5, 2018

Business Insider meddelar även att Intels VD Brian Krzanich i november 2017 sålde Intel-aktier till ett värde av cirka 195 miljoner kronor. Krzanich behöll de 250 000 aktier som han som VD måste äga, men sålde resterande aktier som han hade.

Intel menar dock att aktieförsäljningen inte har något med Spectre eller Meltdown att göra och att den planerades redan innan säkerhetsproblemen uppdagades for Intel.

SEC som är den amerikanska myndighet som överser handel av värdepapper valde att inte yttra sig om ifall denna försäljning kan komma att hamna under utredning när Business Insider bad om en kommentar.

Inga kända fall där Spectre eller Meltdown ska ha använts

Vid skrivande stund finns det inga bekräftade fall där varken Spectre eller Meltdown ska ha använts av illasinnade personer eller program. Däremot är det viktigt nu när sårbarheterna blivit offentliga att tillverkare och mjukvaruutvecklare gör sitt bästa för att förhindra att attacker blir vardagsmat.

Mer information kring Meltdown och Spectre kommer troligtvis att dyka upp under de kommande veckorna. Det viktigaste just nu är att utvecklare gör sitt bästa för att täppa igen säkerhetshålen och att användare håller sig uppdaterade för maximalt skydd.

Så mycket stavfel och felaktigheter att artikeln blev ointressant

Bra, försvinn härifrån så vi slipper dig.