Nya rapporter från antivirusföretagen Kaspersky och Symantec hävdar att integriteten Asus Live Update-mjukvaran kan ha blivit äventyrad och upp mot 70 000 användare sägs ha blivit drabbade av trojaner Asus inte hade en aning om fanns i mjukvaran som distribuerades via företagets egna servrar.

Uppdatering: Asus har bekräftat att detta säkerhetshål i Live Update endast påverkar företagets bärbara datorer. Således är det dessa användare som bör se till att Live Update uppdateras till den senaste versionen snarast möjligt.

Artikelbilden visade tidigare ett Asus-moderkort, dessa ligger inte i någon riskzon för bakdörren som implementerats i Live Update och artikelbilden har således bytts ut.

Originalartikel:

Under gårdagen publicerade hemsidan Vice Motherboard en artikel om hur mjukvaran Asus Live Update kan ha spridit trojaner till tiotusentals användare utan att Asus hade en aning om det. Detta ledde sedan till att Kaspersky svarade med ett blogginlägg där farhågorna bekräftades.

Enligt Kaspersky ska företaget ha registrerat över 57 000 användare av deras antivirusprogram som även har laddat ned och installerat den drabbade versionen av Asus Live Update. Kaspersky misstänker att siffran för drabbade system kan vara mycket högre än så och kan uppgå till så mycket som en miljon användare världen över. Företaget siffra på 57 000 är endast användare av Kasperskys egna antivirusprogram som företaget kunnat registrera den skadliga koden hos.

“Based on our statistics, over 57,000 Kaspersky users have downloaded and installed the backdoored version of ASUS Live Update at some point in time. We are not able to calculate the total count of affected users based only on our data; however, we estimate that the real scale of the problem is much bigger and is possibly affecting over a million users worldwide.” – Kaspersky

När Kaspersky tog kontakt med Asus under januari månad avfärdades Kasperskys upptäckt av den välkända hårdvarutillverkaren. Däremot ska även Symantec, företaget bakom Norton Antivirus, sagt till Motherboard att deras antivirusprogram upptäckt omkring 13 000 ytterligare system drabbade av den äventyrade uppdateringsmjukvaran.

“We saw the updates come down from the Live Update Asus server. They were trojanized, or malicious updates, and they were signed by Asus,” – Symantec

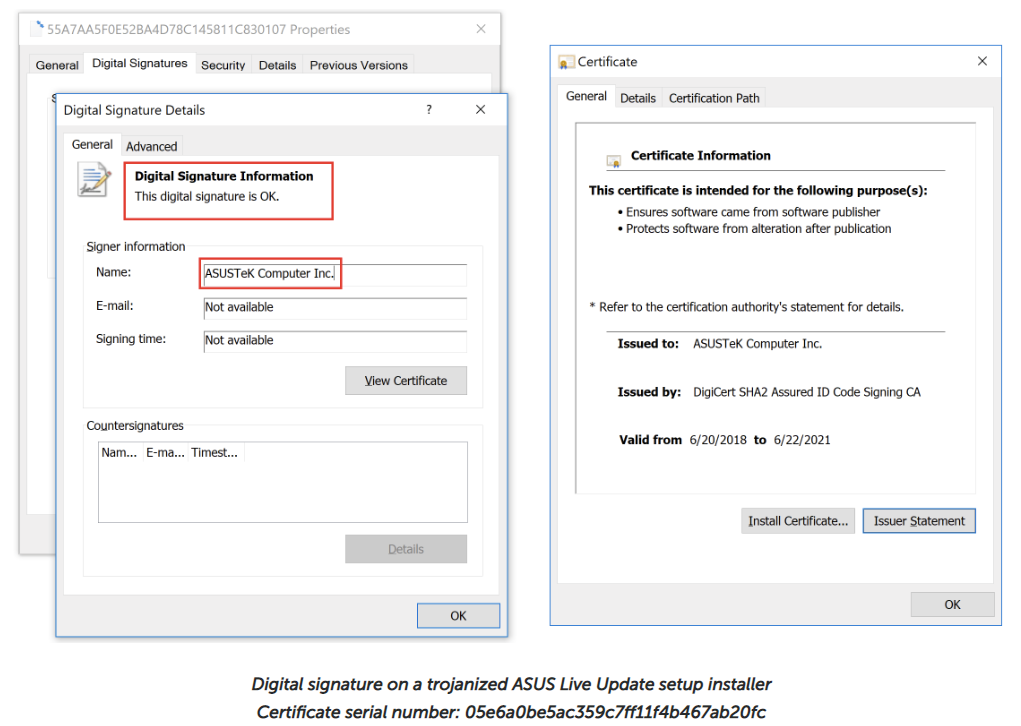

Anledningen till att den påstått drabbade versionen av Asus Live Update kunnat spridas så väl är att den sägs bära säkerhetscertifikat signerade Asus samt att den drabbade versionen huserats och distribuerats via Asus egna servrar. Helt utan att tillverkaren haft någon kännedom om detta.

Operation Shadowhammer

Denna attack har i Kasperskys blogginlägg fått namnet Operation Shadowhammer. Kaspersky menar att detta inte är en attack som siktat på att nå ut till så många potentiella offer som möjligt, utan bara specifikt utvalda system.

Enligt företaget ska attacken ha riktat in sig på specifika system utefter MAC-adresserna för deras nätverksenheter. Trojanen hade programmerats till att söka efter en specifik uppsättning MAC-adresser och skulle en sådan adress hittas hos något av de infekterade systemet skulle en koppling till en extern server skapas och fler skadliga program skulle laddas ned. Kaspersky menar att företaget ska ha hittat omkring 600 av dessa specifika MAC-adresser från cirka 200 prover som företaget tagit.

The goal of the attack was to surgically target an unknown pool of users, which were identified by their network adapters’ MAC addresses. To achieve this, the attackers had hardcoded a list of MAC addresses in the trojanized samples and this list was used to identify the actual intended targets of this massive operation. We were able to extract more than 600 unique MAC addresses from over 200 samples used in this attack. Of course, there might be other samples out there with different MAC addresses in their list. – Kaspersky

Möjligtvis inte bara Asus

Kaspersky ska även ha sagt till hemsidan Tom’s Hardware hur det inte bara är Asus som kan vara drabbade av denna skadliga kod. Enligt hemsidan ska ytterligare tre stora Asien-baserade datortillverkare vara drabbade av snarlika attacker. Vilka dessa tre tillverkare är nämns inte, däremot förväntas mer information kring det hela ges under Security Analyst Summit som går av stapeln under nästa månad.

Kan jag veta om jag är drabbad?

Kasperskys blogginlägg nämner två metoder för datoranvändare att se om de har blivit drabbade av denna attack. Den ena är via ett program Kaspersky själva utvecklat vars installationsfil finns att ladda hem via blogginlägget. Den andra metoden är att via shadowhammer.kaspersky.com skriva in sin enhets MAC-adress för att se om den är med på företagets lista över de adresser som trojanen söker efter.