Flera stora svenska medier publicerade under gårdagen artiklar om allvarliga säkerhetsbrister på Facebook och sociala nätverk, något som skapat viss oro hos datoranvändare runt om i landet. Varför ni nu ska försöka belysa det verkliga problemet och hur detta kan påverka vanliga användare genom ett enkelt tillägg i Firefox.

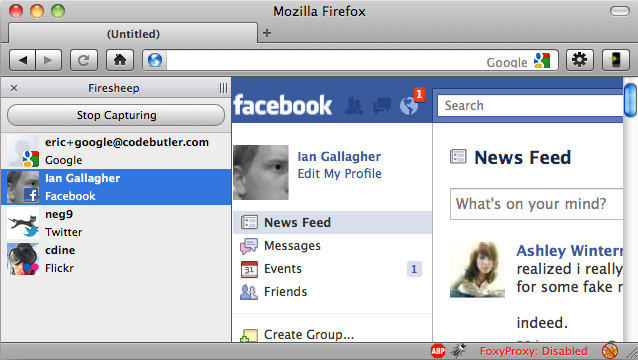

Ingenting har egentligen hänt med Facebook eller några andra sajter, något som massmedia gärna velat insinuera. Nyheten är att det släppts ett enkelt tillägg för Webbläsaren Firefox som gör det möjligt att komma åt sessionsnycklar från andra datorer på nätverket, ett förfarande som tidigare ansetts ovanligt för den gemena datoranvändaren, men nu är vardagsmat för den med tillgång till en vanlig hemdator med Windows, Mac eller Linux. Tillägget heter Firesheep och utnyttjar sedan länge kända problem på nätet men nu alltså i ett mycket enkelt format.

Det som förmodligen skapat intresse för fenomenet är att många haft en vilja att kolla upp tjejens, grannens eller varför inte chefens konto på Facebook, bilddagboken eller varför inte NordicHardware? Detta är nu högintressant precis som Ratsit med fler personupplysningstjänster blev för några år sedan när man kunde se folks skattade inkomst anonymt och smidigt på nätet.

Hur går detta till och varför kan det ske?

programmet sparar en sessionsnyckel, alltså inte lösenordet eller annan viktig data. Sessionsnyckeln kan sen användas av dig för att komma in, utan lösenord, på det konto du fått sessionsnyckeln ifrån. Mamma, grannen eller vem det nu än var. Detta är alltså tänkt att man ska använda på okrypterade nätverk i första hand.

Hela principen är enkel, lyssna av sessionsnyckeln och använd den. Likt att du ser någons pin-kod på affären, men med den tekniken som Firesheep använder i det här fallet så har du inte bara pinkoden du såg utan även ett till synes “likadant kort” som föregående i kön betalade med vilket gör det hela väldigt enkelt.

I klarspråk skulle det kunna se ut såhär: På webbläsare 1 (tex Internet explorer) så loggar Tjej-A in, på samma nät sitter den som vill komma åt sessionsnyckeln (exempelvis Svartsjukspojkvän-B) och väntar på Tjej-A’s inloggning. När den väl kommer och sessionen är igång så kan nyckeln avlyssnas och inkräktaren kan då helt enkelt logga in sig, utan lösenordsuppgifter på samma session som Tjej-A.

Mer visuellt talat kanske man kan säga att det är person A som visar sitt pendelkort och två passerar spärren samtidigt, men utan den förstes vetskap.

Firesheep fångar upp sessionsnycklar och kan genom en enkel knapptryckning ta dig in på olika användarkonton.

Detta kan givetvis grävas i hur länge man vill men problematiken är att dom flesta siter inte använder en säker förbindelse hela vägen utan bara under lösenordsutbytet vid inloggningen. Därför blir alltså detta inte bara möjligt utan även enkelt som Firesheep visar väldigt tydligt. Då det till skillnad från trojaner inte krävs att man exkeverar någon kod på datorn som “offren” använder. Faktiskt krävs ingenting mer av den andra sidan än att dom är inloggade på någon sida för att Firesheep ska fungera.

Hur kan man försvåra eller skydda sig då?

Du som använder Firefox kan laddahem tillägget “Force-TLS” vilket försöker upprätthålla en säker anslutning, men bara till dom siter du själv anger. HTTPS Everywhere är även ett bra alternativ som ska skapa en säker förbindelse på en hel del sidor. Bland annat Facebook, Twitter med fler.

Men, är Firesheeps metod egentligen nyskapande? Kanske, men isåfall endast på grund av att det ger inte så insatta användare chansen att gå den lätta vägen in på någons konto. Tekniken och metodiken är uråldrig. Densamma kunde lätt appliceras på Hotmail för 10-talet år sedan och kanske även idag.

Kan man vara säker på nätet alls egentligen kan man snabbt fråga sig. Det enkla och snabba svaret är: NEJ! Åtminstone om man avser “100% säkerhet”.

Avslutningsvis bör det understrykas att denna teknik oftast används på okrypterade trådlösa WiFi-nätverk. Det har även bekräftats att WEP och WPA ska fungera bra som skydd men inte eliminerar det “hot” som Firesheep och dess metodik utgör. Att WPA2 inte fungerat för vissa användare kan vara handhavandefel. Om man vill och gör lite extraarbete utanför Firesheep så går det utan minsta problem att få fram sessionsnycklar, och givetvis även all annan information som lösenord, från nästan all trådlös trafik. Men då är vi återigen vid den punkt att man aldrig kan vara riktigt säker på Internet.

Missuppfattningar som skapar oro

Firesheep är alltså inte applicerbart om du använder ett 3G-nätverk (mobilt datanätverk) direkt till din dator eller mobiltelefon, något bland annat Uppdrag granskning var dåliga på att förtydliga i sitt reportage “ Trådlösa nätverk öppnar din dator för kriminella“. Det krävs att en dator sitter på samma trådlösa nätverk och fångar upp den trafik som skickas, vilket inte sker över en 3G-koppling.

Har man ett trådlöst WiFi-nätverk med ett lösenord (WEP, WPA eller WPA2 kryptering) så betyder det en hel del för säkerheten. Att det ena skulle vara säkrare än det andra per automatik är inte sant då alla har sina svagheter, alla går att knäcka i slutändan. Använder du HTTPS eller SSL-kryptering (gärna med tilläggen till firefox som länkats åvan) så sjunker risken för att någon kapar ditt konto till liten procentenhet. Då finns det heller ingen som kan läsa av dina sessionsnycklar i realtid. Detta betyder att Firesheep med största sannolikhet kommer att användas mest ai privata eller offentliga nätverk.

Den givna platsen där folk bör vara extra försiktiga är stora samlingsplatser och där ett stort antal människor legitimt kan medföra avancerad utrustning. Exempel på sådanna platser är tågstationen och tåget, surfzoner, hotspots, och alla trådlösa nät som operatörerna tillhandahåller, vilket förmodligen är det största problemet med Firesheep och resultatet av att nu alla mellan 6 och 65 potentiellt är en nybliven “hacker”.

Mer information om Firesheep finns att hitta på Codebutler.com.

Mycket intressant. Bra skrivet också 🙂

Ja hatten av till Johan som gjort det betydligt lättare att sätta sig in i det som nu massmedia blåst i stora trumpeten om tidigare i veckan. Hur som helst är det ganska imponerande/skrämmande hur enkelt man kan komma åt andras information på detta sätt.

Hur är det om man använder sin Iphone/android som AÅ till sin laptops wifi ? Borde väl bli samma fenomen som vanliga nätverk?

Syftar på 3G näten då, eftersom det även idag finna 3G router/modem som är portabla i bemärkelsen “utanför hemmet”.

[quote name=”ctrl”]Hur är det om man använder sin Iphone/android som AÅ till sin laptops wifi ? Borde väl bli samma fenomen som vanliga nätverk?Syftar på 3G näten då, eftersom det även idag finna 3G router/modem som är portabla i bemärkelsen “utanför hemmet”.[/quote]Är inte helt säker på om jag är med på vad du menar ctrl, men om du menar tethering med mobilen som modem så blir det ju samma problem med enheter som kommer in på telefonens WiFi-nät. Men det har väl egentligen inget med uppkopplingen att göra. Johan är nog bättre att svara på detta, men det som inte… Läs hela »

Som amatör blir man ju lite nyfiken på hur ett plugin i firefox kommer åt nätverkskortet på så låg nivå att den kan sniffa på trafik ej avsedd för aktuell dator… Någon som sett en mer teknisk artikel om hur det funkar?

[quote name=”ctrl”]Hur är det om man använder sin Iphone/android som AÅ till sin laptops wifi ? Borde väl bli samma fenomen som vanliga nätverk?Syftar på 3G näten då, eftersom det även idag finna 3G router/modem som är portabla i bemärkelsen “utanför hemmet”.[/quote] Det är ett problem som inte rör 3G nätet utan trådlös komunikation via WiFi. Man slipper inga problem för att en del av nätet använder en trådlös 3G-router, utan den del som är utsatt med tillägget är nu framförallt okrypterade trådlösa nät. Självfallet kan man göra samma sak och mycket mer med andra tekniker, men det är nog… Läs hela »

[quote name=”jaqob”]Som amatör blir man ju lite nyfiken på hur ett plugin i firefox kommer åt nätverkskortet på så låg nivå att den kan sniffa på trafik ej avsedd för aktuell dator… Någon som sett en mer teknisk artikel om hur det funkar?[/quote]

Plugins till firefox har mer tillgång än du tycks tro. Det är fullt möjligt att använda sig av dll-filer och komma åt i stort sätt alla funktioner i datorn. Man ser det inte speciellt ofta eftersom pluginet bara skulle fungera på ett os.